遠距工作早已不再只是疫情期間的權宜之計,而是逐漸穩定為一種 全球性的工作模式。

多項大型勞動力研究顯示,全球員工目前平均每週約有 一到兩天進行遠距工作 ,約佔 25–30%的工作天數 ,且自 2023 年以來已趨於穩定。

隨著企業跨區營運、雲端平台與跨時區協作成為常態,有一項需求已不分產業與地區而普遍存在:

安全且不中斷的遠端存取能力。

然而,對許多企業而言,這項能力仍高度依賴 以 VPN為核心的遠端存取架構 隨著遠距工作成為長期現實,這樣的設計選擇也正逐漸受到重新檢視。

全球遠距工作成為常態,但企業遠端存取的VPN攻擊面正在擴大

遠距與混合工作模式已深度融入企業日常運作。近期調查顯示, 超過一半的企業採行混合工作模式 ,這代表的是結構性的轉變,而非短期調整。

從資安角度來看,這一點至關重要。員工如今從家用網路、共享辦公空間、飯店或行動網路連線,這些環境多半不在企業直接控管之下。

過去偶爾使用的遠端連線,如今已成為 全天候運作的基礎設施 ,長時間暴露於公網之上。

因此, 遠端存取層已成為企業 IT 架構中,最持續暴露的攻擊面之一。

為什麼 VPN 閘道屢屢成為資安事件的初始入侵點?

威脅情資與事件回應報告反覆指出同一個現象:

VPN 閘道與 VPN 憑證,仍是現代攻擊行動中最常見的初始入侵管道之一。

產業數據顯示, 2025 年有 78% 的組織至少發生過一次與遠距工作相關的資安事件 ,其中 38% 的攻擊明確針對遠端基礎架構 ,包含 VPN 與其他遠端存取工具。

一旦攻擊者透過 VPN(無論是憑證外洩或閘道弱點)取得初始存取權限,往往就能建立進一步深入內部系統的立足點。

這也是為什麼越來越多資安研究人員不再將 VPN 視為單純的傳輸工具,而是 高價值的存取關卡(access chokepoint)。

集中式 VPN/Gateway 架構的三個結構性資安風險

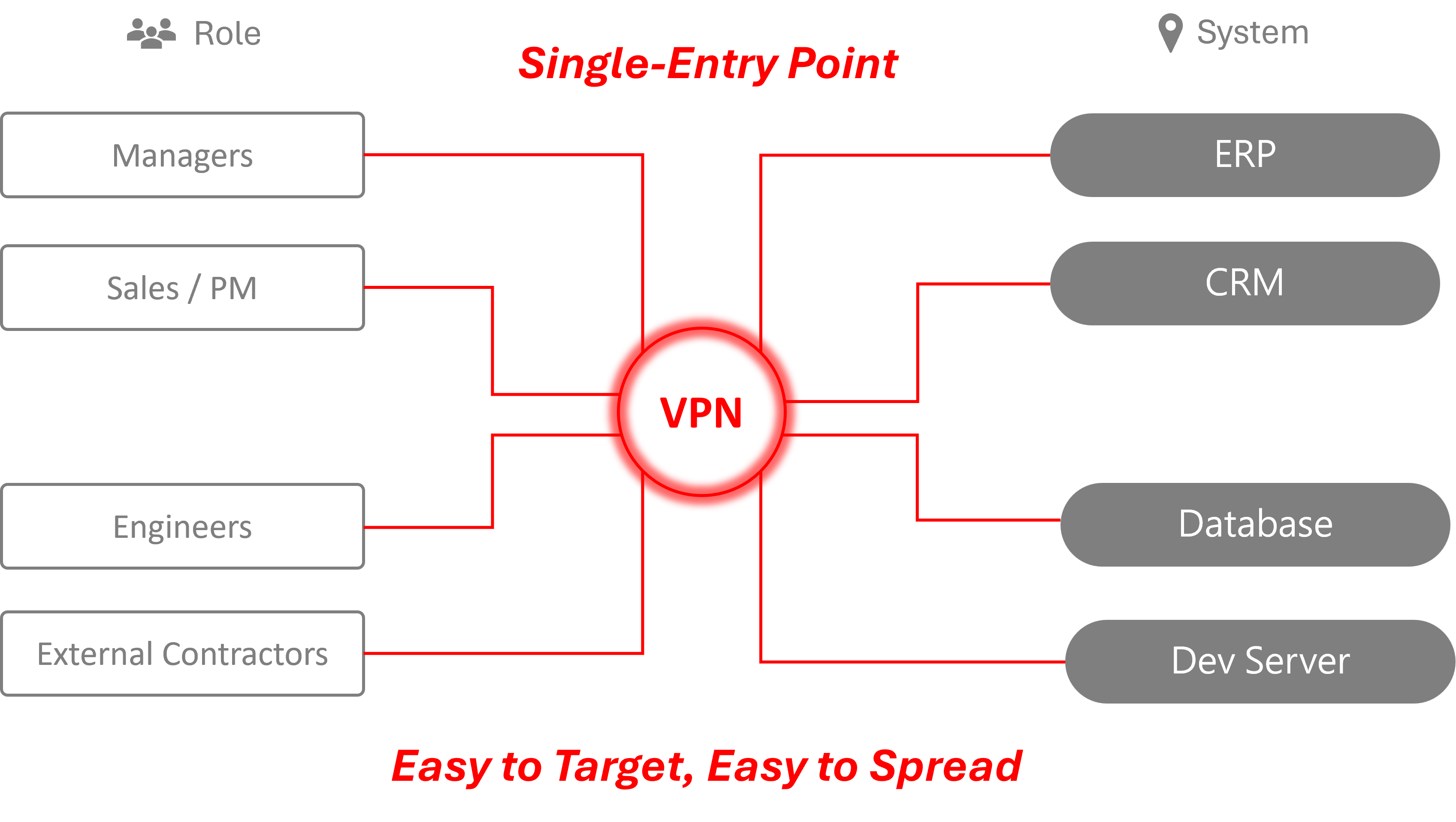

傳統的 VPN 遠端存取,多半採用集中式架構:

固定、對外可見的 VPN 閘道

於連線時進行一次性身分驗證

登入後提供網段或網路層級的存取權限

這樣的設計在現代環境中產生了結構性風險。

單一閘道容易被定位、持續掃描,一旦遭入侵,影響範圍往往不只是一個應用或服務。

研究指出,隨著遠距工作的大量採用, 2020–2022 年間針對 VPN 的攻擊行為成長了 238% ,顯示集中式 VPN 架構在使用量提升的同時,也同步放大了風險。

問題並非來自特定廠商或單一漏洞,而是 集中式信任模型本身的限制。

為什麼只靠修補漏洞,無法真正降低 VPN 的資安風險?

面對 VPN 相關事件,企業常見的回應方式包括:

套用安全修補程式

更新韌體版本

強化監控與告警機制

這些措施固然重要,但它們解決的是 已知弱點 ,而非整體的暴露模型。

只要遠端存取仍然依賴:

長期對外暴露的 VPN 入口

集中式閘道作為主要存取節點

登入後即給予廣泛的網路層級信任

整體風險輪廓就不會有根本性的改變。這也是為什麼越來越多資安決策者將 VPN 風險視為 系統性問題 而非 偶發事件。

現代遠端存取安全的關鍵:降低暴露面與限制橫向移動

遠端存取相關資安事件的成本,進一步凸顯了這場重新檢視的必要性。研究顯示, 2025 年與遠距工作相關的資安事件平均成本約為 456 萬美元 ,涵蓋即時應變與長期營運影響。

因此,企業的關注焦點正逐漸從「如何把 VPN 鎖得更緊」,轉向「當存取被濫用時,如何將傷害降到最低」。

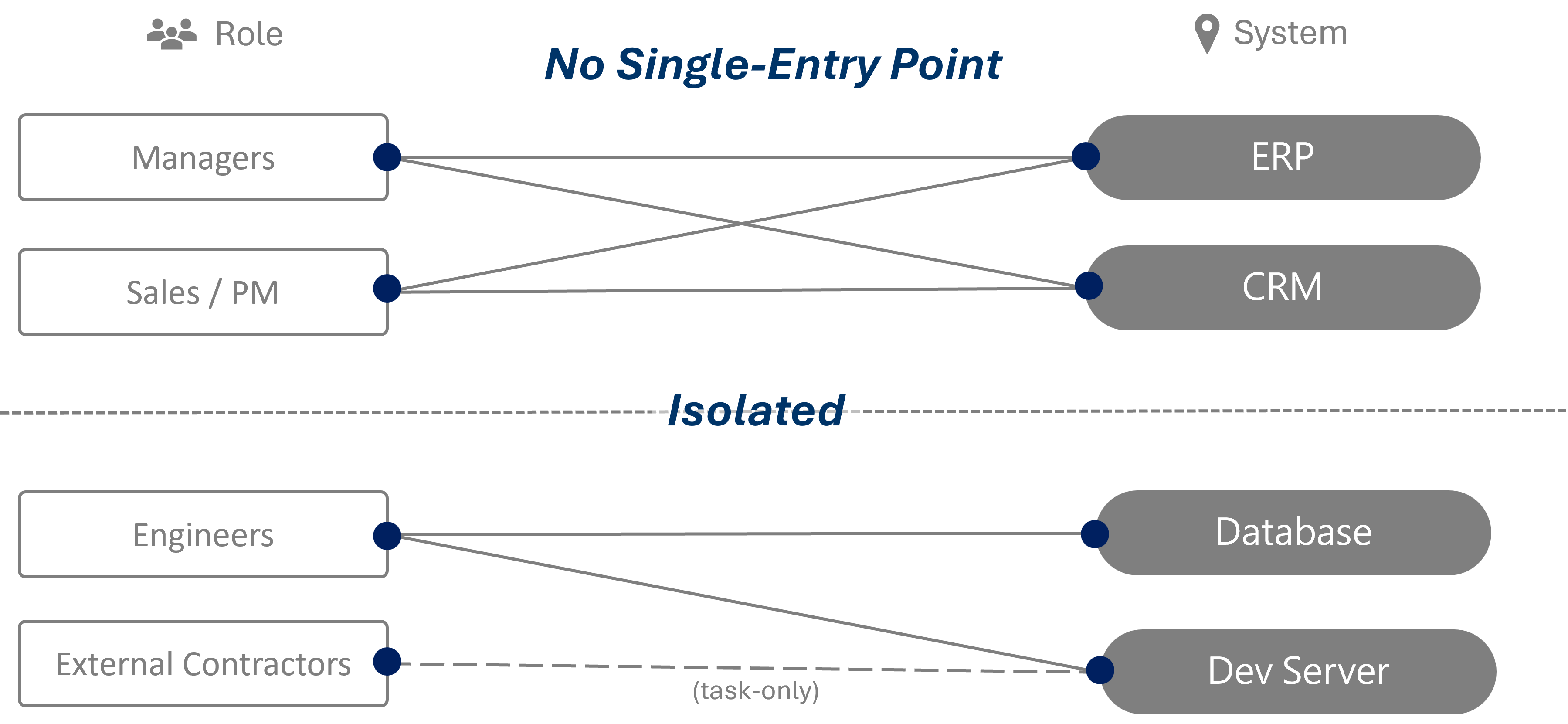

現代遠端存取安全策略,愈來愈強調:

減少對外暴露的入口

將存取權限精準限定至特定使用者、裝置與服務

在連線層級建立隔離

從設計上防止橫向移動

這些原則,正是零信任遠端存取(Zero Trust Remote Access)的核心精神。

VPN 與零信任遠端存取的差異在哪?企業該如何選擇

在 VPN 架構下,完成驗證往往意味著取得較廣泛的內部可見性;

而在零信任導向的存取模型中,連線是

明確、受限且具情境判斷的。

對於支援分散式工作團隊的企業而言,這樣的差異至關重要。

一種模式將風險集中在單一閘道,另一種則 分散存取、限制影響範圍 ,即使憑證遭濫用也不至於全面失守。

這並非要求企業立刻淘汰 VPN,而是必須正視: VPN 原本是為「偶發遠端存取」設計,而非全天候運作的全球架構。

企業是否該重新評估 VPN 作為主要遠端存取方式?

遠距工作已成為全球化、長期且關鍵的營運模式。

為另一個時代設計的資安架構,正承受愈來愈大的壓力。

對於支援分散式工作團隊的企業而言,這樣的差異至關重要。

隨著企業持續支援跨國團隊與雲端原生流程,評估 以裝置為單位、以連線為核心、具備隔離能力的遠端存取模型 ,正成為降低長期風險的合理下一步。