在 2025年12月初,多家威脅情報公司觀測到一波針對企業級VPN門戶的資安攻擊行動,顯示 VPN gateway 已成為近期攻擊者鎖定的主要目標。在短短數天內,掃描活動急劇上升,研究人員在不到一週內發現約230萬次針對VPN登入端點的惡意連線嘗試,比平時活動高出數十倍,顯示這類設備已被攻擊者系統性標記與長期偵查。

事件揭露的不是單一漏洞,而是產品角色的轉變

在傳統企業網路架構中,VPN 或安全閘道設備被定位為「受信任的邊界設備」,其主要職責是提供加密通道,讓外部使用者能安全進入內部網路。

然而,隨著這類設備長期部署於公網、並成為企業對外的固定入口,它們在攻擊者眼中的角色早已發生轉變—— 從防護設備,轉變為高價值入侵目標。

近期事件顯示,即使未立即造成大規模破壞,這類產品仍持續遭到:

長時間、大規模的自動化掃描

對特定登入端點的持續偵查

針對已知與未知弱點的反覆測試

這反映出一個事實: 問題並非某一次漏洞被利用,而是這類產品本身已被視為長期可投資的攻擊目標。

集中式 VPN/Gateway 產品的三個結構性問題

從多起事件與攻擊行為來看,集中式VPN或安全閘道產品普遍存在以下設計特性,而這些特性在現代威脅環境下,正逐一成為風險來源。

一、固定且可被識別的對外入口

這類產品通常提供明確、穩定的登入端點,並長期暴露於網際網路。一旦被標記與收錄,便難以從攻擊者的掃描清單中消失。

二、單一設備承擔多重關鍵角色

VPN或Gateway同時負責身份驗證、加密通道建立與內部網路轉接,一旦設備本身遭入侵,影響層面往往不只是一條連線,而是整體存取邊界。

三、成功登入後的影響範圍過大

多數集中式產品在驗證完成後,仍以網段或網路層級提供存取權限,這使得單一入侵事件,容易演變為橫向移動與影響擴散。

這些問題並非特定品牌獨有,而是 集中式存取產品在設計上長期依賴「單一可信入口」所衍生的必然結果。

為什麼補洞與升級,無法解決這類產品的根本問題?

面對事件,多數組織的第一反應往往是:

套用修補程式

更新韌體

強化監控與告警

這些作法固然必要,但它們解決的是「已知風險」,而非「風險存在的前提」。

只要企業仍仰賴:

固定且可掃描的對外入口

集中式設備作為主要存取節點

網段層級的信任模型

那麼下一次事件,往往只是時間問題。

當產品設計假設,已不再符合現實威脅模型

過去十多年,集中式 VPN/Gateway 產品建立在一個核心假設之上:

只要邊界設備足夠安全,內部網路就能被有效保護。

然而,現代攻擊行為已證明,這個假設正在快速崩解。

在「持續偵查成為常態」的環境下,任何長期暴露、角色關鍵、影響範圍廣的設備,都將不可避免地成為攻擊焦點。

這不再是產品效能或功能多寡的問題,而是 存取架構是否仍適用於現實威脅模型的問題 。這類事件再次顯示, 集中式VPN或Gateway產品在現代威脅環境下,已逐漸成為高風險的遠端存取方式。

從產品事件回到存取架構的重新思考

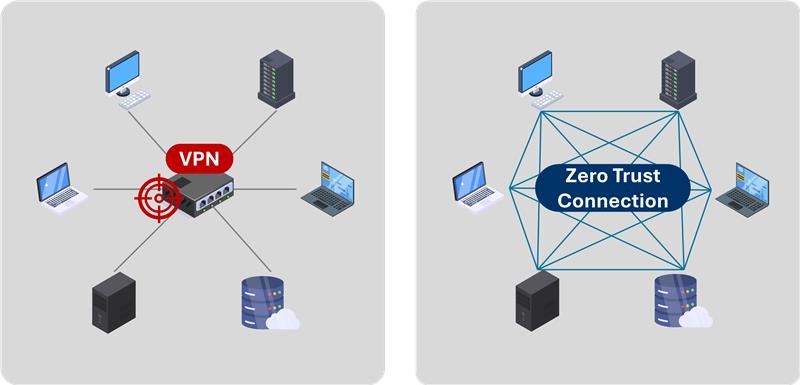

集中式VPN閘道形成單一且高價值的攻擊目標;零信任連線則透過分散存取與連線隔離,從設計層面限制橫向移動風險。

這也是為什麼越來越多企業開始重新檢視,是否應持續以集中式 VPN 或 Gateway 產品作為主要遠端存取方式。

新的思考方向逐漸聚焦於:

降低對單一設備與固定入口的依賴

將存取權限縮小至單一設備、單一連線

在連線層級建立隔離,而非事後防止擴散

這些原則,並非為了否定某一類產品,而是回應一個現實: 威脅模型已經改變,產品設計也必須跟上。

設計理念的轉向:不再讓「產品」成為攻擊焦點

OrpheLink 的設計理念,正是基於對這類事件的長期觀察與反思。

與其持續強化單一入口的防護,不如從架構層面,避免讓任何設備成為長期、可被鎖定的攻擊焦點。

透過以設備與連線為單位的存取設計,讓每一次連線都是獨立、可控且可隔離的通道,企業才能真正降低集中式產品在現實環境中所承擔的系統性風險。