近年來, VPN的安全性 以及是否仍適合作為企業主要的 遠端存取方式 ,成為許多組織與資安團隊反覆討論的議題。這樣的疑問並非源自單一漏洞事件,而是來自整體威脅環境與企業工作模式的長期變化。

隨著混合辦公、雲端服務與分散式設備成為常態,企業對外連線的 暴露面 快速擴張,傳統以 VPN gateway為核心的存取架構 ,也逐漸顯露出結構上的壓力。

VPN的安全風險:為何成為長期攻擊目標

在過去,VPN 的主要角色是提供加密通道,讓外部使用者能安全連回內部系統。然而在現今的攻擊環境下, 固定、可預期且位於公網的VPN入口 ,逐漸成為長期被觀察與掃描的攻擊目標。

即使大規模掃描本身不等同於漏洞立即被利用,但它反映了一個現實: 只要 VPN 入口存在、可被識別,就會持續出現在攻擊者的偵查範圍中。

這也使得 VPN gateway 不再只是單純的存取設備,而逐漸被視為一種 高風險的邊界節點。

VPN 單一入口架構的風險:橫向移動與影響擴散

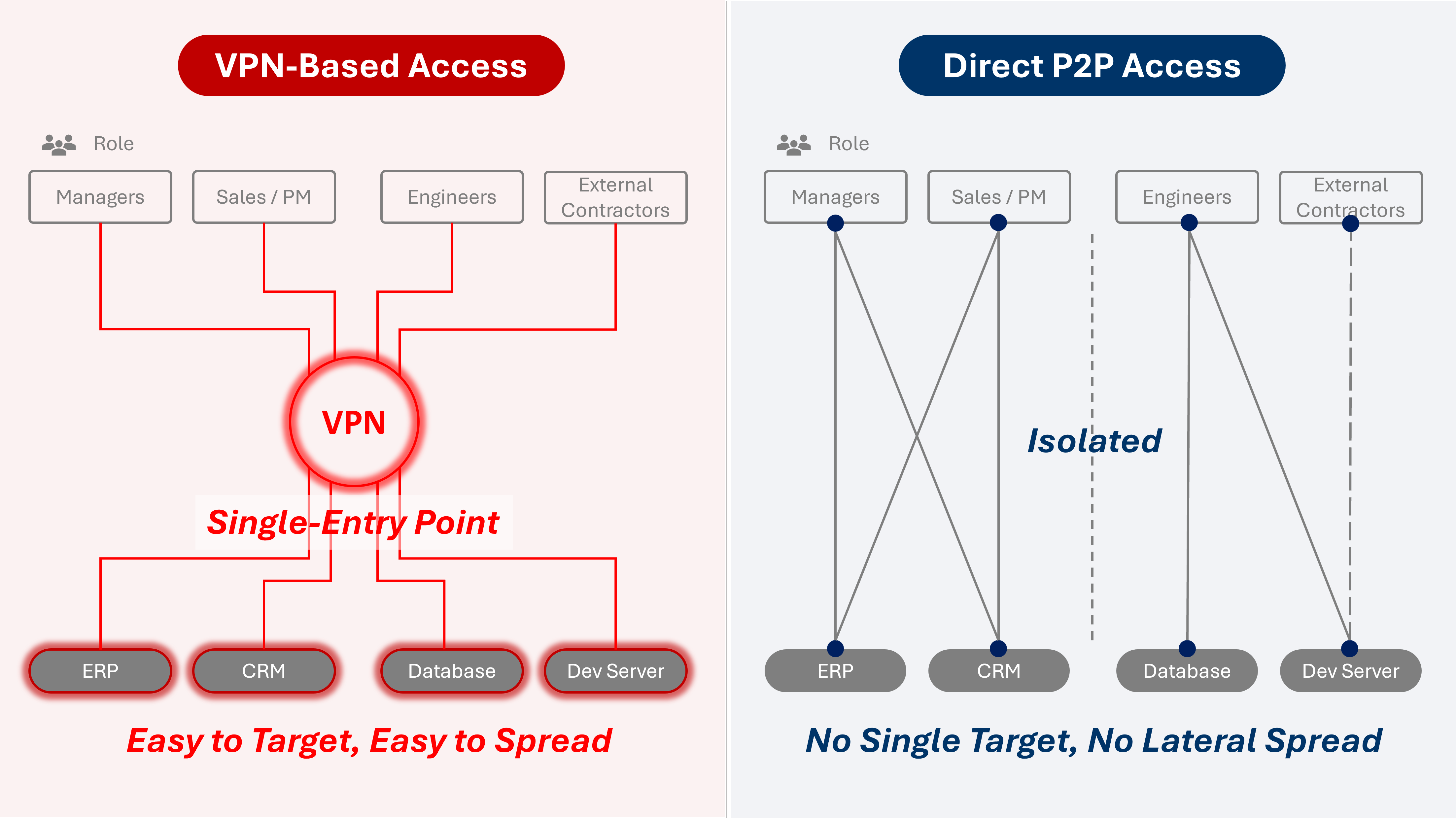

傳統VPN存取仰賴集中式閘道,長期暴露於掃描與攻擊風險之中;一旦遭到入侵,攻擊者便可能在內部系統間進行橫向移動。相較之下,以端點為核心的存取方式不依賴單一入口,透過獨立、隔離的直接連線,大幅降低攻擊影響範圍。

從架構角度來看,傳統 VPN 多半具備以下特性:

集中式、單一且固定的存取入口

主要依賴帳密、憑證或 session 驗證

成功登入後即可進入內部網段

存取權限多以網段或網路層級為單位

在現代威脅模型下,這樣的設計一旦被突破,往往伴隨著橫向移動與影響範圍快速擴散的風險。這並非特定產品的問題,而是 傳統 VPN 架構與現今攻擊模式之間的系統性落差。

混合辦公與雲端環境下,VPN 存取模型的落差:

2020 年以後,企業 IT 環境出現明顯轉變:

使用者與裝置位置高度分散

SaaS、雲端服務成為主要工作入口

應用與資料不再集中於單一內網

存取需求跨網域、跨據點、跨雲

在這樣的背景下, 以網段為中心的VPN存取模型 ,開始與 以應用與身分為中心的實際工作方式 產生明顯落差,也讓 VPN 作為主要存取方式的適用性,開始受到重新檢視。

重新思考遠端存取架構,而非單純汰換工具

這些討論並不代表 VPN 將立即消失,而是顯示企業已逐漸意識到:

安全存取的核心,正在從「保護單一入口」轉向「降低整體暴露面與單點依賴」。

越來越多組織開始關注:

是否能避免固定且可被掃描的入口

是否能將存取權限縮小到單一連線或特定服務

是否能在設備或連線層級建立隔離,而非整個網段

在攻擊已成為「新常態」的環境下, 調整架構、降低暴露面、減少單一入口依賴 ,正逐漸成為企業無法忽視的核心課題。

在這樣的背景下,也有越來越多企業開始評估 以設備為單位、逐次授權、且不依賴集中入口的安全連線架構 ,作為傳統 VPN 的替代方案。

OrpheAgent 正是基於這樣的設計理念所打造,讓安全連線不再集中於單一入口,而是分散到每一台需要連線的設備上。

了解OrpheAgent如何建立已遠端節點為核心的安全遠端存取架構